チェックポイント

Creating the network infrastructure

/ 50

Creating the first domain controller

/ 25

Creating the second domain controller

/ 25

フォールト トレラントな Microsoft Active Directory 環境のデプロイ

GSP118

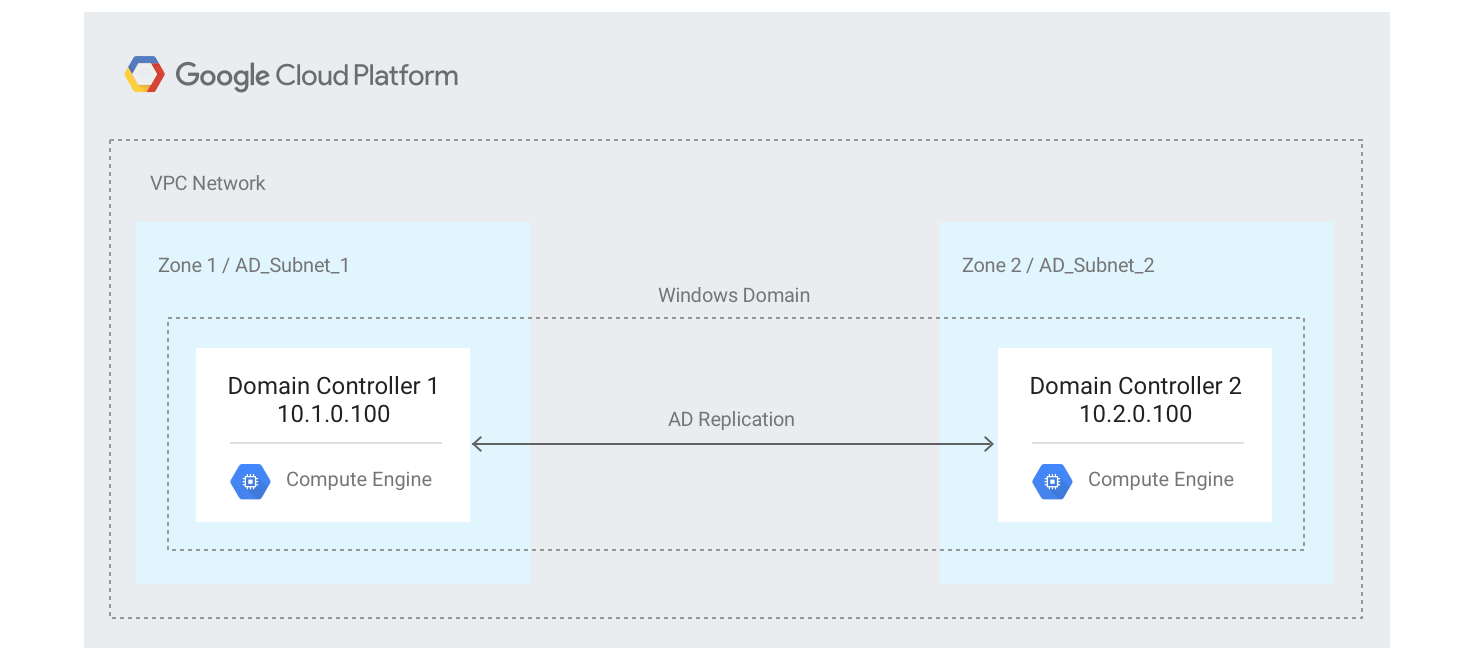

このラボは、Microsoft Active Directory(AD)、SQL Server、Internet Information Services(IIS)を使用して、Google Cloud 上に高可用性の Windows アーキテクチャをデプロイすることを目的としたシリーズの一部です。このラボでは、新しい Virtual Private Cloud(VPC)ネットワークと複数のサブネットを使用して、AD と Windows ドメイン コントローラ(DC)の冗長ペアをセットアップします。

また、他のアーキテクチャで使用する AD 構成をセットアップする方法も確認できます。リモート AD 環境を新しい Google Cloud ベースの AD 環境へ複製する方法については説明しませんが、Cloud VPN と追加の AD 構成を使用して複製を行うことができます。

目標

- 2 つのゾーンにまたがる 2 つのサブネットがあるカスタムモードの VPC ネットワークを作成する。

- Windows Server 仮想インスタンスを作成し、AD ドメイン サービスを有効にする。

- Active Directory を使用して新しいドメインを構成する。

- 新しい Windows Server インスタンスを新しいドメインに参加させる。

- 仮想マシンへのトラフィックを許可するようにファイアウォール ルールを構成する。

- 構成をテストする。

アーキテクチャ

設定と要件

[ラボを開始] ボタンをクリックする前に

こちらの手順をお読みください。ラボの時間は記録されており、一時停止することはできません。[ラボを開始] をクリックするとスタートするタイマーは、Google Cloud のリソースを利用できる時間を示しています。

このハンズオンラボでは、シミュレーションやデモ環境ではなく、実際のクラウド環境を使ってご自身でラボのアクティビティを行うことができます。そのため、ラボの受講中に Google Cloud にログインおよびアクセスするための、新しい一時的な認証情報が提供されます。

このラボを完了するためには、下記が必要です。

- 標準的なインターネット ブラウザ(Chrome を推奨)

- ラボを完了するために十分な時間を確保してください。ラボをいったん開始すると一時停止することはできません。

ラボを開始して Google Cloud コンソールにログインする方法

-

[ラボを開始] ボタンをクリックします。ラボの料金をお支払いいただく必要がある場合は、表示されるポップアップでお支払い方法を選択してください。 左側の [ラボの詳細] パネルには、以下が表示されます。

- [Google コンソールを開く] ボタン

- 残り時間

- このラボで使用する必要がある一時的な認証情報

- このラボを行うために必要なその他の情報(ある場合)

-

[Google コンソールを開く] をクリックします。 ラボでリソースが起動し、別のタブで [ログイン] ページが表示されます。

ヒント: タブをそれぞれ別のウィンドウで開き、並べて表示しておきましょう。

注: [アカウントの選択] ダイアログが表示されたら、[別のアカウントを使用] をクリックします。 -

必要に応じて、[ラボの詳細] パネルから [ユーザー名] をコピーして [ログイン] ダイアログに貼り付けます。[次へ] をクリックします。

-

[ラボの詳細] パネルから [パスワード] をコピーして [ようこそ] ダイアログに貼り付けます。[次へ] をクリックします。

重要: 認証情報は左側のパネルに表示されたものを使用してください。Google Cloud Skills Boost の認証情報は使用しないでください。 注: このラボでご自身の Google Cloud アカウントを使用すると、追加料金が発生する場合があります。 -

その後次のように進みます。

- 利用規約に同意してください。

- 一時的なアカウントなので、復元オプションや 2 要素認証プロセスは設定しないでください。

- 無料トライアルには登録しないでください。

その後このタブで Cloud Console が開きます。

Cloud Shell をアクティブにする

Cloud Shell は、開発ツールと一緒に読み込まれる仮想マシンです。5 GB の永続ホーム ディレクトリが用意されており、Google Cloud で稼働します。Cloud Shell を使用すると、コマンドラインで Google Cloud リソースにアクセスできます。

- Google Cloud コンソールの上部にある「Cloud Shell をアクティブにする」アイコン

をクリックします。

接続した時点で認証が完了しており、プロジェクトに各自の PROJECT_ID が設定されます。出力には、このセッションの PROJECT_ID を宣言する次の行が含まれています。

gcloud は Google Cloud のコマンドライン ツールです。このツールは、Cloud Shell にプリインストールされており、タブ補完がサポートされています。

- (省略可)次のコマンドを使用すると、有効なアカウント名を一覧表示できます。

-

[承認] をクリックします。

-

出力は次のようになります。

出力:

- (省略可)次のコマンドを使用すると、プロジェクト ID を一覧表示できます。

出力:

出力例:

gcloud ドキュメントの全文については、gcloud CLI の概要ガイドをご覧ください。

タスク 1. 共通変数の初期化

インフラストラクチャの要素がデプロイされる場所を制御する変数をいくつか定義する必要があります。

- 次のスクリプトを実行し、プロジェクトの環境変数を定義します。

- 以下を実行し、リージョンを

に設定します。

- [承認] をクリックします(求められた場合)。

タスク 2. ネットワーク インフラストラクチャの作成

インフラストラクチャ変数を定義したら、AD で使用するネットワークとサブネットを作成します。

- Cloud Shell で、次のコマンドを実行して VPC ネットワークを作成します。

- 続けて表示される警告は無視してかまいません。ファイアウォール ルールは後の手順で作成します。

- 2 つのサブネットを VPC ネットワークに追加します。

- サブネット間のトラフィックを許可する内部ファイアウォール ルールを作成します。

- あらゆる場所からポート 3389 経由での RDP 接続を許可するファイアウォール ルールを作成します。

[進行状況を確認] をクリックして、目標に沿って進んでいることを確認します。

タスク 3. 1 番目のドメイン コントローラの作成

次に、以下のプロパティが設定されたドメイン コントローラを作成します。

- 名前:

ad-dc1 - IP アドレス:

10.1.0.100

- 最初のドメイン コントローラとして使用する Windows Server 2016 の Compute Engine インスタンスを作成します。

[進行状況を確認] をクリックして、目標に沿って進んでいることを確認します。

- 約 1 分待ってから、次のコマンドを実行して

ad-dc1のパスワードを作成します。Cloud Shell で返される IP アドレス、ユーザー名、パスワードを保存し、ドメイン コントローラ 1 用にラベルを付けます。これらは後の手順で使用します。

ERROR: (gcloud.compute.reset-windows-password) The instance may not be ready for use. This can occur if the instance was recently created or if the instance is not running Windows. Please wait a few minutes and try again.

このメッセージが表示された場合は、コマンドを再試行してください。RDP クライアントでのコピーと貼り付け

インスタンスに安全にログインした後、ラボマニュアルからコマンドをコピーして貼り付けなければならないこともあるでしょう。

コピーした文字列を貼り付けるには、Ctrl+V キーを押します(Mac の場合は CMD+V キーを押します)。PowerShell ウィンドウにコマンドを貼り付ける場合は、ウィンドウ内を一度クリックしてからでないと貼り付けショートカットが機能しません。

PuTTY に貼り付ける場合は、右クリックします。

タスク 4. インスタンスへの RDP 接続

前の手順で作成した認証情報でドメイン コントローラ インスタンスに RDP 接続します。

-

[ナビゲーション メニュー] から、[Compute Engine] > [VM Instances] に移動します。

-

[

ad-dc1] をクリックして、最初の AD マシンの [VM インスタンスの詳細] ページを開きます。 -

[RDP] をクリックして、このインスタンスに対する RDP セッションを開きます。

- ご使用のシステムによっては、接続の際にサードパーティの RDP クライアントまたは Chrome RDP プラグインのインストールが必要になることがあります。

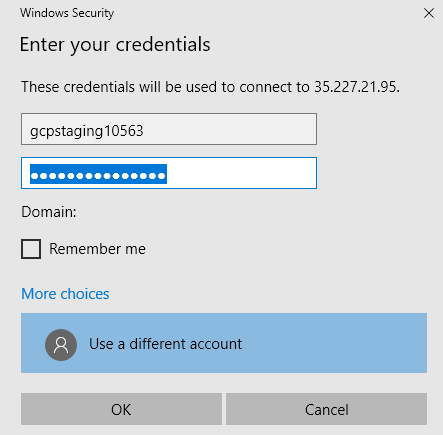

- ローカル Windows ユーザー アカウントのパスワードの設定時に保存した IP アドレス、ユーザー名、パスワードを使用して接続します。

- 接続に際して RDP ファイルをダウンロードした場合は、接続に使用するユーザー名を前のセクションで保存したユーザー名に変更する必要があります。

- RDP ファイルをダウンロードして開きます。

- [接続] をクリックします。デフォルトのユーザー名が正しくないため、接続が失敗します。

- [その他] をクリックします。

- [別のアカウントを使用する] をクリックします。

- このセクションの始めに保存したユーザー名とパスワードを入力し、[OK] をクリックしてログインします。

- リモート コンピュータの ID を確認できないという内容のセキュリティの警告ダイアログが表示された場合は、[はい] をクリックします。

-

Windows マシンへの最初の RDP 接続が開いたら、[はい] をクリックしてこのマシンを検出可能にします。

-

Administrator として PowerShell ターミナルを開きます(タスクバーの検索ボックス内をクリックして「PowerShell」と入力し、Windows PowerShell を選択した状態で Shift-Ctrl-Enter キーを押します)。

-

このアプリケーションにデバイスの変更を許可するように求められたら、[はい] をクリックします。

-

Administrator アカウントの Windows 認証情報を設定します。

- パスワードを作成するよう求められます。強力なパスワードを作成し、今後使用するためにパスワードを安全な場所に保管してください。これはラボですが、パスワード作成ルールに従いましょう。

Administrator アカウントは、AD フォレストの作成後にドメイン管理者アカウントになります。

- アカウントを有効にします。

- Active Directory ドメイン サービス(管理ツールを含む)をインストールします。

- 次の PowerShell 変数を設定します。

- 新しい Active Directory フォレスト構成を Windows Server 2016 モードでインストールします。

-

プロンプトが表示されたら、セーフモード Administrator パスワードを入力します。パスワードは、この後使用できるように安全な場所に保管してください。

-

次の警告を無視して作業を続けます。それぞれの警告が 2 回(前提条件の確認中とインストール プロセスの実行中に)表示されます。

- 仮想マシンを再起動します。

これにより、RDP セッションが切断されます。約 1 分後にマシンが再起動します。

-

再起動したら、AD フォレストのインストール時に定義した Administrator の認証情報を使用して、ドメイン コントローラ

ad-dc1に RDP 接続します。-

EXAMPLE-GCP\Administratorのように、ドメイン名を接頭辞として必ず追加してください。 - ドメインへの初回ログイン時には、グループ ポリシーなどのサービスが初めて初期化されるため、数分かかる場合があります。

-

WARNING Someone could be trying to intercept your communication. To connect anyway select Chrome RDP Options, select the Certificates tab, select the :3389 certificate listing and press the Delete Certificate button.

組み込みの Windows RDP クライアントまたはサードパーティの RDP クライアントを使用している場合は、接続の際に新しい証明書の受け入れを確認する必要があります。

- Administrator として PowerShell ターミナルを開き、次の変数を設定します。

- IP アドレスとデフォルト ゲートウェイを設定します。

- プライマリ DNS サーバーを構成します。

- DNS サーバー ad-dc2 は、2 番目のドメイン コントローラのデプロイ後に使用可能になるため、次のエラー メッセージは無視します。

ad-dc1 と ad-dc2 の IP アドレスで上書きされます。ad-dc2 ドメイン コントローラはこのラボの後半で設定します。- セカンダリ DNS サーバーを構成します。

- このドメイン コントローラ(

ad-dc1)の DNS サーバー エントリが、リストの 2 番目に位置する必要があります。これは、AD ともう一方のコントローラの間の接続が頻繁に失われることを防止するためです。2 番目のドメイン コントローラad-dc2をプライマリ DNS サーバーとして使用します。

ad-dc2 ドメイン コントローラは次のセクションで作成します。このパターンに従わないと、[サーバー マネージャー] > [Active Directory ドメイン サービス] の下に次のエラーが表示されます。

両方のサーバーの構成がすべて完了する前に、ad-dc1 サーバーでエラーが表示されることがあります。これらのエラーは無視します。

タスク 5. 2 番目のドメイン コントローラの作成

次に、以下のプロパティが設定されたドメイン コントローラを作成します。

- 名前:

ad-dc2 - IP アドレス:

10.2.0.100

- Cloud Shell ウィンドウの有効期限が切れたら、新しい Cloud Shell インスタンスを開き、以前に設定した変数を再設定します。そのためには、次のスクリプトを編集し、以前に使用したプロジェクト ID とリージョンを指定します。

-

スクリプトを Cloud Shell ウィンドウにコピーして実行します。

-

Cloud Shell を使用して、2 番目のドメイン コントローラ インスタンスを作成します。

[進行状況を確認] をクリックして、目標に沿って進んでいることを確認します。

- 約 1 分待ってから、Windows インスタンス

ad-dc2のパスワードを作成します。

-

作成した Windows インスタンスに RDP 接続する際に、ユーザー名とパスワードを使用する必要があります。IP アドレス、ユーザー名、パスワードを保存し、ドメイン コントローラ 2 用にラベルを付けます。

-

Google Cloud コンソールで次の操作を行います。

-

[Compute Engine] > [VM インスタンス] を開きます。

-

[ad-dc2] をクリックして、2 番目の AD マシンの [VM インスタンスの詳細] ページを開きます。

-

[RDP] をクリックして、このインスタンスに対する RDP セッションを開きます。

-

Windows マシンへの最初の接続が開いたら、[はい] をクリックしてこのマシンを検出可能にします。

-

Administrator として PowerShell ターミナルを開きます([スタート] をクリックし、「PowerShell」と入力して Shift-Ctrl-Enter キーを押します)。

-

このアプリケーションにデバイスの変更を許可するように求められたら、[はい] をクリックします。

-

Active Directory ドメイン サービス(管理ツールを含む)をインストールします。

- 次の PowerShell 変数を設定します。

- プライマリ DNS サーバーを構成します。

- 2 番目のサーバーが自身のセカンダリ DNS サーバーとして機能するように構成します。

ad-dc2 DNS サーバーは、ad-dc2 がドメイン コントローラとしてドメインに結合した後で初めて使用できるようになります。サーバーがまだ参加していないため、次のメッセージが表示されますが、これは無視します。

- IP アドレスとデフォルト ゲートウェイを設定します。

- 次の PowerShell スクリプトを実行します。このスクリプトは、1 番目のドメイン コントローラが動作可能になったことを通知します。[Domain controller is reachable] というメッセージが表示されるまで待ちます。

- 次の PowerShell 変数を再度設定します。

- 仮想マシンを 2 番目のドメイン コントローラとしてフォレストに追加します。

-

Administrator アカウントのパスワードを指定するように求められたら、AD フォレストのインストール時に定義した Administrator の認証情報を使用します。

EXAMPLE-GCP\Administratorのように、ドメイン名を接頭辞として追加します。 -

セーフモード Administrator アカウントのパスワードを指定するように求められたら、1 番目のドメイン コントローラに使用したものと同じパスワードを使用します。

-

次の警告を無視します。それぞれの警告が 2 回(前提条件の確認中とインストール プロセスの実行中に)表示されます。

- 仮想マシンを再起動します。

タスク 6. インストールのテスト

-

両方のドメイン コントローラが作動状態で情報を複製していることを確認するために、5~10 分待機します。

-

最初のドメイン コントローラのインストール時に定義した Administrator の認証情報を使用して、最初のドメイン コントローラ インスタンスに再度 RDP 接続します。

EXAMPLE-GCP\Administratorのように、ドメイン名を接頭辞として追加します。 -

RDP セッションに接続したら、Administrator として PowerShell コンソールを開きます(まだ実行されていない場合)。

-

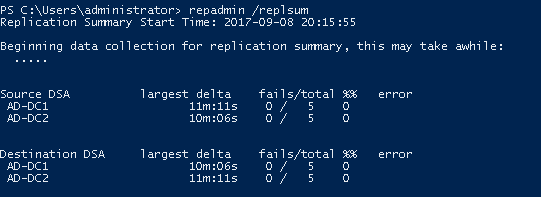

PowerShell コンソールで次のコマンドを実行して、レプリケーションが動作していることをテストします。

- エラーや失敗がない場合は次のような出力が表示されます。

- ドメイン コントローラが使用できない場合は、次のようなメッセージが表示されます。

- このメッセージが表示された場合は、数分待ってから

repadmin /replsumコマンドを再試行してください。

お疲れさまでした

フォールト トレラントな Microsoft Active Directory 環境を正しく構成できました。

クエストを完了する

このセルフペース ラボは、Google Cloud Solutions I: Scaling Your Infrastructure および Windows on Google Cloud クエストの一部です。クエストとは学習プログラムを構成する一連のラボのことで、完了すると成果が認められて上のようなバッジが贈られます。バッジは公開して、オンライン レジュメやソーシャル メディア アカウントにリンクできます。クエストに登録すると、すぐにクレジットを受け取ることができます。受講可能なすべてのクエストについては、Google Cloud Skills Boost カタログをご覧ください。

次のラボを受講する

「Container Engine で Memcached をデプロイする」に進んでクエストを続けるか、その他のおすすめのラボをご確認ください。

次のステップと詳細情報

フォローアップ情報として以下をご確認ください。

- エンタープライズ企業のベスト プラクティスを確認する。

Google Cloud トレーニングと認定資格

Google Cloud トレーニングと認定資格を通して、Google Cloud 技術を最大限に活用できるようになります。必要な技術スキルとベスト プラクティスについて取り扱うクラスでは、学習を継続的に進めることができます。トレーニングは基礎レベルから上級レベルまであり、オンデマンド、ライブ、バーチャル参加など、多忙なスケジュールにも対応できるオプションが用意されています。認定資格を取得することで、Google Cloud テクノロジーに関するスキルと知識を証明できます。

マニュアルの最終更新日: 2023 年 8 月 3 日

ラボの最終テスト日: 2023 年 8 月 3 日

Copyright 2024 Google LLC All rights reserved. Google および Google のロゴは Google LLC の商標です。その他すべての企業名および商品名はそれぞれ各社の商標または登録商標です。